Bajo UEFI Secure Boot: Descubre CVE-2024-7344

Bajo el manto de UEFI Secure Boot: Presentación de CVE-2024-7344

La seguridad informática es un tema crítico en el mundo digital actual. Recientemente, investigadores de ESET han alertado sobre una vulnerabilidad de alta gravedad que amenaza la integridad de los sistemas basados en UEFI. Denominada CVE-2024-7344, esta falla permite a los atacantes eludir el mecanismo de UEFI Secure Boot, lo que podría poner en riesgo innumerables dispositivos. En este artículo, exploraremos las implicaciones de esta vulnerabilidad, qué sistemas están afectados y cómo protegerse.

¿Qué es UEFI Secure Boot?

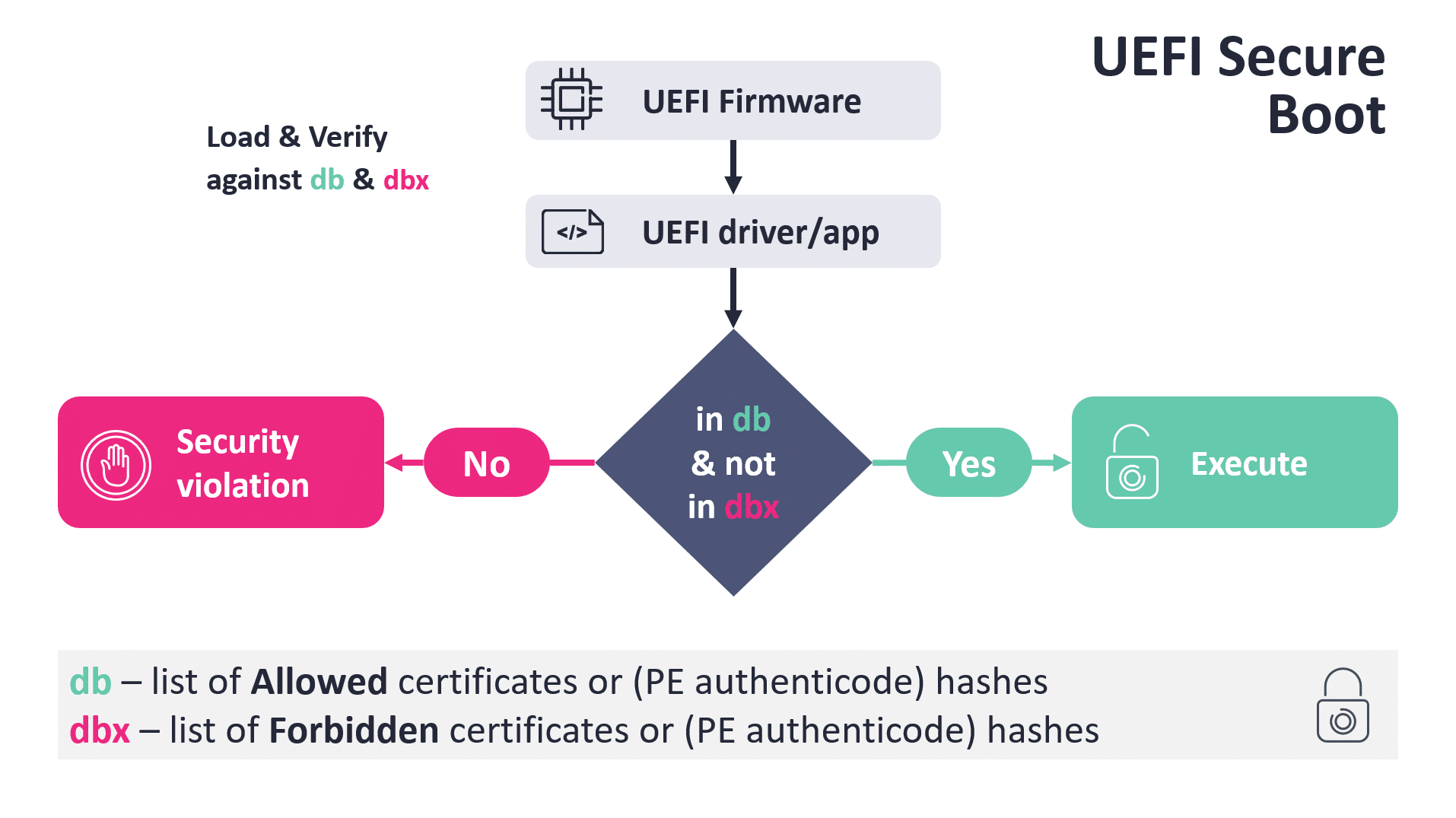

UEFI (Unified Extensible Firmware Interface) es un estándar que define una interfaz de firmware entre el sistema operativo y la plataforma de hardware. El Secure Boot es una característica dentro de UEFI diseñada para garantizar que solo se carguen y ejecuten aplicaciones y sistemas operativos firmados por autoridades confiables.

La importancia de UEFI Secure Boot

Implementar UEFI Secure Boot ayuda a prevenir la ejecución de software malicioso, como bootkits y malware de arranque. Sin embargo, la reciente vulnerabilidad encontrada por ESET demuestra que incluso tecnologías de seguridad avanzadas pueden tener fallos. Esto resalta la necesidad de una vigilancia constante en el campo de la seguridad digital.

Descubriendo la vulnerabilidad CVE-2024-7344

La vulnerabilidad CVE-2024-7344 permite que un atacante ejecute código no autorizado durante el arranque del sistema, incluso si el Secure Boot está habilitado. Se encontró en una aplicación UEFI firmada por el certificado de terceros de Microsoft y afecta a una amplia gama de sistemas que dependen de esta infraestructura de seguridad.

¿Cómo funciona la explotación?

El problema radica en el uso de un PE loader personalizado, en lugar de las funciones seguras estándar de UEFI. Esto permite la carga de archivos binarios no firmados desde un archivo, facilitando su ejecución sin las debidas verificaciones de seguridad.

Productos afectados

La vulnerabilidad afecta a varios productos de software de recuperación de sistemas, entre ellos:

- Howyar SysReturn (versiones anteriores a 10.2.023_20240919)

- Greenware GreenGuard (versiones anteriores a 10.2.023-20240927)

- Radix SmartRecovery (versiones anteriores a 11.2.023-20240927)

- Sanfong EZ-back System (versiones anteriores a 10.3.024-20241127)

- WASAY eRecoveryRX (versiones anteriores a 8.4.022-20241127)

Si utilizas alguno de estos productos, es crucial que verifiques si tienes las versiones más recientes instaladas.

¿Quiénes son los afectados?

La mayoría de los sistemas UEFI con la firma de terceros de Microsoft activada son vulnerables. Esto incluye PC con Windows 11 Secured-core, los cuales deberían tener esta opción desactivada de forma predeterminada. Al estar en riesgo, es vital mantenerse actualizado con los parches y soluciones ofrecidos por los proveedores de software.

Proceso de divulgación y soluciones

ESET comunicó sus hallazgos al Centro de Coordinación CERT en junio de 2024, lo que llevó a una investigación y eventual corrección del problema por parte de los proveedores afectados. La corrección de la vulnerabilidad ya ha sido implementada en sus productos, y Microsoft ha revocado los antiguos binarios peligrosos.

¿Cómo mitigar la vulnerabilidad?

Para salvaguardar tu sistema contra CVE-2024-7344, sigue estos pasos:

- Actualiza tu software: Asegúrate de que todas tus aplicaciones UEFI están al día.

- Revisa las revocaciones de Microsoft: Actualizaciones automáticas deberían proteger tu sistema. Puedes verificar los avisos en la guía de actualización de Microsoft.

- Ejecuta los comandos de PowerShell: Esto te permitirá comprobar si tu sistema está expuesto a esta vulnerabilidad.

- Intervención en sistemas Linux: Utiliza herramientas como

dbxtoolpara verificar la seguridad.

Siempre recomendamos que te descargues el antivirus gratuito desde nuestra sección de descargas de seguridad recomendadas.

Comprendiendo el mecanismo de Secure Boot

La lógica detrás de UEFI Secure Boot se basa en la verificación de aplicaciones de arranque contra dos bases de datos: db y dbx. Ambos deben ser gestionados adecuadamente para asegurar que solo las aplicaciones seguras se ejecuten durante el arranque.

Certificados UEFI de Microsoft

Los dispositivos que confían en los certificados UEFI de Microsoft tienen un mayor riesgo si estos no son adecuadamente revocados. Es esencial que los sistemas se mantengan actualizados con las claves más recientes.

Implicaciones de seguridad

La vulnerabilidad CVE-2024-7344 representa un riesgo significativo para la industria tecnológica y los usuarios finales. La capacidad de ejecutar código malicioso sin las medidas de seguridad correspondientes puede llevar a un gran número de compromisos de sistemas y datos.

Protección adicional

Aparte de seguir las recomendaciones de Microsoft, considera las siguientes medidas adicionales:

- Acceso controlado a archivos en la partición del sistema EFI. Configura reglas en tu software de seguridad para restringir el acceso a áreas sensibles.

- Personalización del arranque seguro para reducir la superficie de ataque y facilitar revocaciones de aplicaciones UEFI vulnerables.

- Atestación remota mediante TPM, validando las configuraciones de arranque contra valores conocidos.

Considera descargar el antivirus gratuito desde nuestra sección de descargas de seguridad recomendadas, lo cual puede ser una capa adicional de protección.

El futuro de UEFI Secure Boot

Las recientes vulnerabilidades han desencadenado un debate sobre la eficacia de las prácticas de seguridad actuales. Aunque Microsoft y otros proveedores están trabajando en la mejora de la seguridad, es evidente que no se puede depender únicamente de tecnologías como UEFI Secure Boot.

Necesidad de mayor transparencia

La comunidad de seguridad cibernética también ha empezado a exigir más transparencia en los procesos de revisión de software que utilizan estas tecnologías. Esto podría ayudar a identificar y mitigar fallos antes de que sean explotados.

Preparándose para futuros desafíos

A medida que el panorama de amenazas evoluciona, las empresas y los usuarios individuales deben estar en la cúspide de las últimas tecnologías de defensa y mantenerse informados sobre nuevas vulnerabilidades.

Recomendamos siempre mantener actualizado tu software y considerar la instalación de herramientas que puedan reforzar la seguridad de tu sistema. El antivirus gratuito disponible en nuestra sección de descargas de seguridad recomendadas es un buen primer paso.

A medida que las tecnologías avanzan, la seguridad debe ser una prioridad constante. El compromiso de estar un paso por delante de las amenazas es lo que asegurará un entorno digital más seguro para todos.

Fuente: https://www.welivesecurity.com/es/investigaciones/uefi-secure-boot-vulnerabilidad-bootkit/

editor's pick

latest video

news via inbox

Nulla turp dis cursus. Integer liberos euismod pretium faucibua